IKEv1 vs IKEv2?

IKE (Internet Key Exchange) protokolü, IPsec VPN bağlantılarının kurulması ve yönetilmesi için kullanılan bir protokoldür. IKEv1 ve IKEv2, IKE protokolünün iki farklı sürümüdür ve her ikisi de IPsec VPN bağlantılarının kurulması ve yönetilmesi için kullanılır. Ancak, her ikisi de farklı şekilde çalışır ve farklı özelliklere sahiptir.

IKEv1, IKE protokolünün ilk sürümüdür ve genellikle eski cihazlar ve sistemlerde kullanılır. IKEv1, ağ katmanında çalışır ve verileri paketler halinde şifreler. Ayrıca, IKEv1, çoklu kullanıcı desteği sunmaz ve sadece bir kullanıcının aynı anda bağlanmasına izin verir.

IKEv2, IKE protokolünün ikinci sürümüdür ve daha yeni cihazlar ve sistemlerde kullanılır. IKEv2, ağ katmanında çalışır ve verileri paketler halinde şifreler. Ayrıca, IKEv2, çoklu kullanıcı desteği sunar ve birden fazla kullanıcının aynı anda bağlanmasına izin verir. IKEv2 ayrıca, internet üzerinden oluşan ağ kesintilerine daha iyi adapte olur ve daha hızlı bir şekilde bağlantıyı yeniden kurar.

Özet olarak, IKEv1 eski cihazlar ve sistemlerde kullanılırken, IKEv2 daha yeni cihazlar ve sistemlerde kullanılır. Ayrıca, IKEv1 sadece tek kullanıcı desteği sunarken, IKEv2 çoklu kullanıcı desteği sunar ve ağ kesintilerine daha iyi adapte olur.

Poniva Firewall hem IKEv1 hem de IKEv2 desteklemektedir.

Bunlara da bakmak isteyebilirsiniz.

KVKK’da Kullanılan Teknolojiler

KVKK VE KULLANILAN TEKNOLOJİLER. Kişisel verileri koruma kanunu kişilerin veri gizliliğini veya güvenliğini korumak için yürürlüğe girmiş bir kanundur. KVKK’nın amacı ise verilerimizin belirli düzende işlenmesini sağlamak ve bunun içinde kullanılan birçok [...]

KVKK İçin Teknik Önlemler Nelerdir?

KVKK (KİŞİSEL VERİLERİN KORUNMASI KANUNU) İÇİN TEKNİK ÖNLEMLER. Kişisel Verileri Korunması Kanunu, çok kapsamlı ve detaylı çalışmalar gerektirmektedir. Esasen yasal çerçevesi kanun ile belirlenmiş, başlı başına hukuki bir konudur. Kişisel verilerin korunması [...]

KVKK Nedir? Neden Önemlidir?

KVKK NEDİR? Verilerin disiplin altına alınması, temel hak ve özgürlüğe göre korunmasına Kişisel Verilerin Korunması Kanunu denir. Bu kapsamda 24 Mart 2016 tarihinde kabul edilen 6698 sayılı Kişisel Verilerin Korunması Kanunu, 7 [...]

Güvenli Şifre Oluşturma Yöntemleri

GÜVENLİ ŞİFRE OLUŞTURMA YÖNTEMLERİ. Yapılan araştırmalara göre, hacker saldırıları ile ilgili ihlallerin % 80'inden fazlasının zayıf veya tahmini kolay şifrelerden kaynaklandığı bildiriliyor. Dolayısıyla, kişisel bilgilerinizi ve varlıklarınızı korumak istiyorsanız, güvenli şifreler oluşturmak [...]

Kablosuz Ağ Nedir? Kablosuz Ağ Güvenliği Nasıl Sağlanır?

KABLOSUZ AĞ NEDİR? Kablosuz ağ bilgisayarlar, tabletler, cep telefonu ve diğer ağ aygıtları arasında iletişim kurmak için radyo sinyal frekansını kullanarak ayarlanmış bir ağdır. Wi-Fi ağı veya WLan olarak da adlandırılır. Kurulumu [...]

UTM Firewall Nedir? Avantajları Nelerdir?

UTM FIREWALL. UTM Firewall, çeşitli sanal teknikler ve yöntemler kullanarak basit bir şekilde işletmelere güvenlik tehditlerine karşı koruma sağlamak için bir tür sanal cihaz veya ağ donanımı biçiminde bir cihaz veya bir [...]

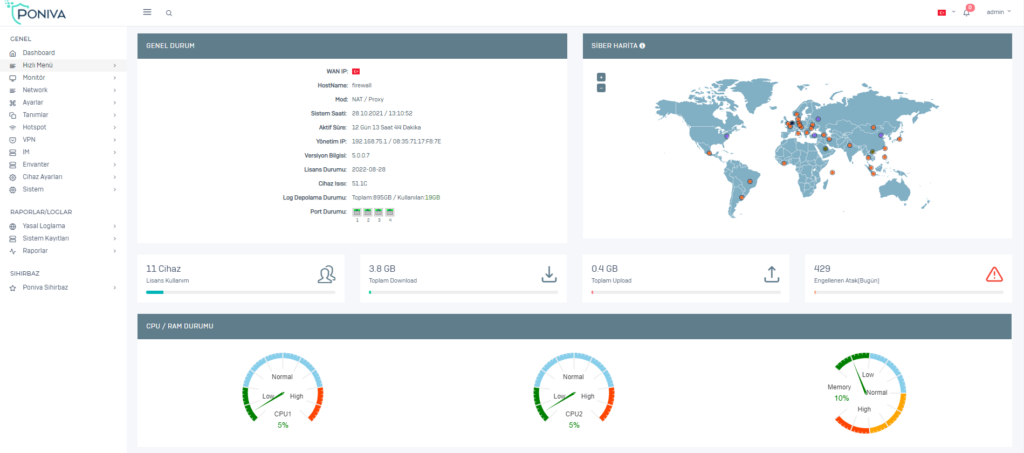

KARMAŞIKLIKTA BOĞULMAYIN.

Firewall yönetimi hiç bu kadar kolay olmamıştı, Kolay olduğu kadar da hızlı! İşlem yaparken sizi bekletmez ve anında cevaplar verir.